Los sistemas de inteligencia artificial serán capaces de ejecutar ciberataques de manera independiente, aprendiendo y adaptándose en tiempo real, por eso expertos aseguran que la llegada del cibercrimen autónomo es inminente.

Según los últimos datos de Check Point Research, la división de inteligencia e investigación de Check Point Software Technologies, uno de cada 54 prompts de IA generativa realizados desde redes empresariales supone un alto riesgo de exposición de datos, afectando al 91% de las organizaciones que utilizan estas herramientas con frecuencia. Estos hallazgos confirman que la IA no solo está revolucionando la productividad, sino también reescribiendo las reglas del riesgo cibernético.

Cuatro vectores críticos de amenaza impulsados por IA

Check Point Research identifica cuatro áreas clave que definirán la evolución del cibercrimen en los próximos años:

. Ciberataques autónomos: sistemas de IA capaces de coordinar campañas completas sin supervisión humana, como los prototipos de ReaperAI, que encadenan tareas de reconocimiento, explotación y exfiltración de datos.

. Malware adaptativo: generadores automáticos de código malicioso que aprenden de cada intento fallido y producen variantes únicas capaces de evadir la detección.

. Amenazas internas sintéticas: suplantación de empleados mediante identidades digitales creadas por IA, voces clonadas y patrones de comportamiento falsos que permiten infiltraciones a todos los niveles.

. Cadena de suministro de IA: el envenenamiento de modelos y la manipulación de datos de entrenamiento pueden comprometer la seguridad en el núcleo de los sistemas de inteligencia artificial.

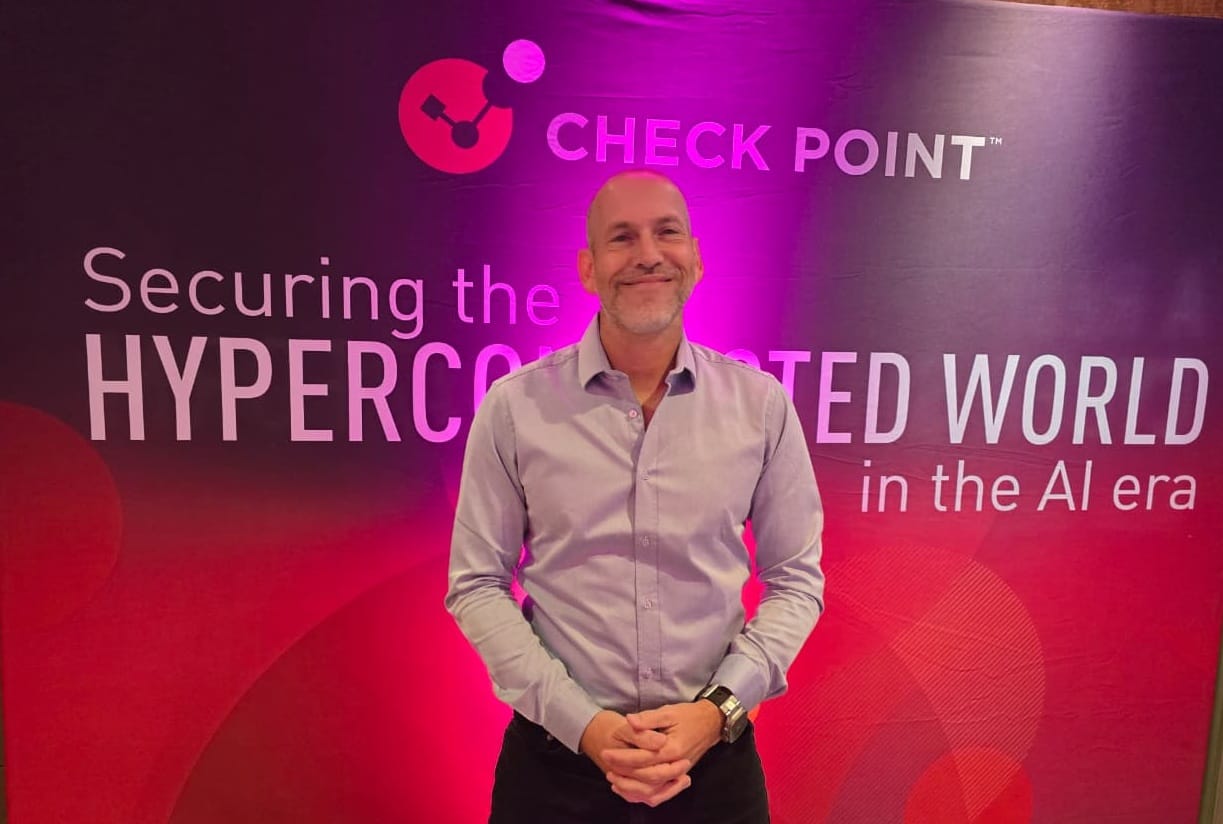

Alejandro Botter, Gerente de Ingeniería de Check Point Software Cono Sur, explica que:

“Los ataques impulsados por IA combinan velocidad, autonomía e inteligencia en una escala que supera las capacidades humanas. Su capacidad de aprendizaje continuo convierte cada intento fallido en material de entrenamiento para el siguiente, alimentando un ecosistema de amenazas autoevolutivo. La única respuesta sostenible es combatir fuego con fuego, adoptando defensas basadas en la prevención y la automatización impulsadas por IA.”

Cómo prepararse ante el cibercrimen autónomo

Check Point Software recomienda a las organizaciones centrarse en cinco estrategias clave para mitigar los riesgos asociados a la IA:

- Seleccionar herramientas seguras por diseño, limitando la exposición de datos confidenciales.

- Aplicar principios Zero Trust en todos los sistemas de IA y revisar cada código generado antes de su implementación.

- Proteger la cadena de suministro y verificar todas las dependencias de software.

- Integrar DevSecOps para automatizar los controles de seguridad en todo el ciclo de desarrollo.

- Gobernar el uso de IA generativa para evitar filtraciones de información.

La prevención, clave en la era de la IA

El motor Infinity AI de Check Point, respaldado por ThreatCloud AI, analiza millones de indicadores procedentes de más de 150.000 redes para bloquear ciberataques en tiempo real.

Soluciones como Harmony SASE y Harmony Browse protegen las interacciones con IA generativa en el perímetro de la nube, garantizando un uso seguro de estas herramientas.

“Durante el Mes de la Concienciación en Ciberseguridad, las empresas deben centrarse en la alfabetización sobre los beneficios y riesgos de la IA. Quienes actúen ahora convertirán esta tecnología en una ventaja competitiva real y construirán una resiliencia digital sólida para la próxima década”.