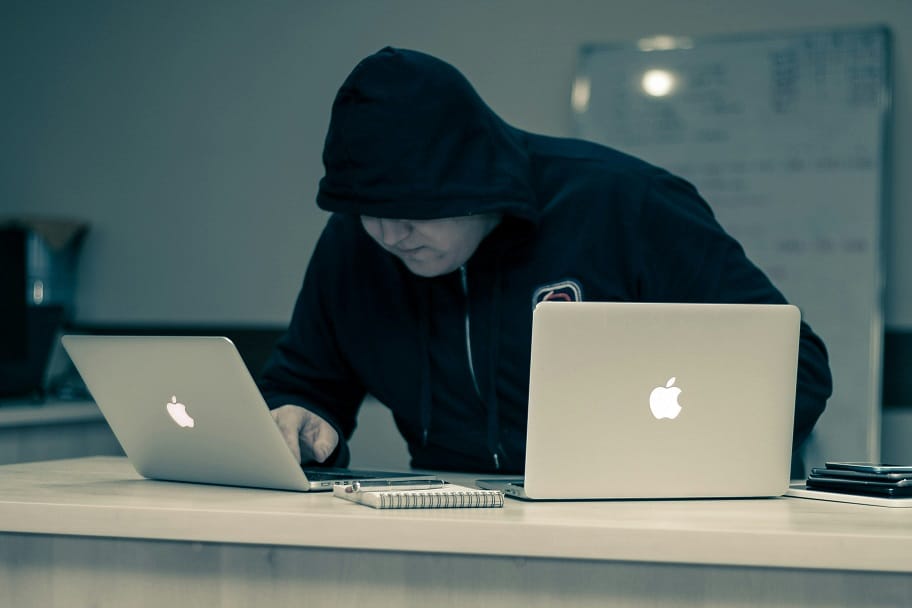

La seguridad energética europea enfrenta una nueva realidad tras la confirmación de un ciberataque dirigido contra un operador de distribución en Polonia a finales de 2025.

La operación ofensiva fue atribuida por investigadores de ESET a Sandworm, un grupo de amenaza persistente avanzada (APT) con un historial probado de sabotaje contra infraestructuras críticas en Ucrania.

Este incidente marca un punto de inflexión estratégico, evidenciando la expansión de los objetivos de este actor hacia territorio de la OTAN y elevando el perfil de riesgo sistémico en la región.

Sofisticación en la disrupción de tecnología operacional (OT)

El ataque, que fue detectado y neutralizado antes de lograr su objetivo, empleó un conjunto de herramientas altamente especializado diseñado para causar impacto cinético en sistemas físicos. Los atacantes utilizaron scripts para mapear la red de Tecnología Operacional (OT) y aprovecharon protocolos SCADA estándar, específicamente IEC-104, para enviar comandos directos a las Unidades Terminales Remotas (RTU) con la intención de cortar el suministro eléctrico.

Un componente crítico y novedoso de esta ofensiva fue el despliegue de un nuevo malware tipo "wiper", denominado WipeGuard por ESET. Este código malicioso estaba diseñado específicamente para borrar datos esenciales en los dispositivos RTU, una táctica destructiva orientada a impedir los esfuerzos de restauración y prolongar el apagón intencionado una vez que se hubieran activado los interruptores.

Jean-Ian Boutin, Director de Investigación de Amenazas de ESET, subraya la rareza y la gravedad de este tipo de malware centrado en OT, diseñado específicamente para manipular procesos industriales físicos y dificultar la recuperación.

"Este es uno de los pocos casos de malware centrado en OT que hemos analizado, diseado no solo para interrumpir procesos industriales fsicos, sino tambin para dificultar la restauracin, similar a Industroyer2".

Escalada geopolítica y riesgo sistémico

Este incidente representa un cambio estratégico en el modus operandi de Sandworm, conocido históricamente por sus ataques disruptivos contra el sector energético ucraniano mediante malware como Industroyer e Industroyer2. La reorientación de capacidades de sabotaje industrial hacia Polonia sugiere una política agresiva contra naciones que brindan apoyo estratégico a Ucrania.

La capacidad demostrada para desarrollar y desplegar herramientas capaces de interactuar directamente con protocolos industriales y destruir firmware de dispositivos críticos eleva el perfil de riesgo para los operadores de infraestructura esencial en la región. Este evento subraya la necesidad urgente de reforzar la visibilidad y la defensa en las redes OT ante actores estatales dispuestos a cruzar líneas rojas digitales.