ESET alertó sobre una nueva campaña de ciberdelincuencia que utiliza un sitio web falso para hacerse pasar por la popular aplicación de edición de video CapCut, con el fin de distribuir malware a los dispositivos de los usuarios.

Con cerca de mil millones de descargas y más de 300 millones de usuarios activos al mes, CapCut es una de las aplicaciones más utilizadas por creadores de contenido, especialmente en TikTok. Aprovechando su popularidad, los cibercriminales crearon una página falsa casi idéntica al sitio oficial, que induce a los usuarios a descargar un supuesto instalador, que en realidad es un programa malicioso.

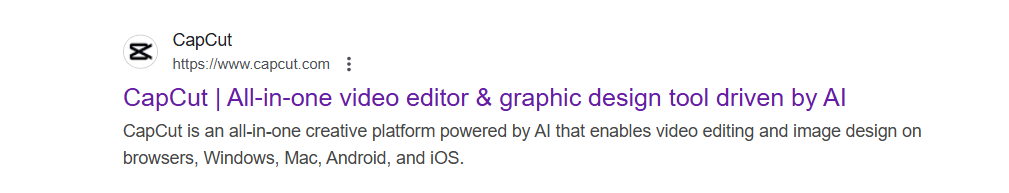

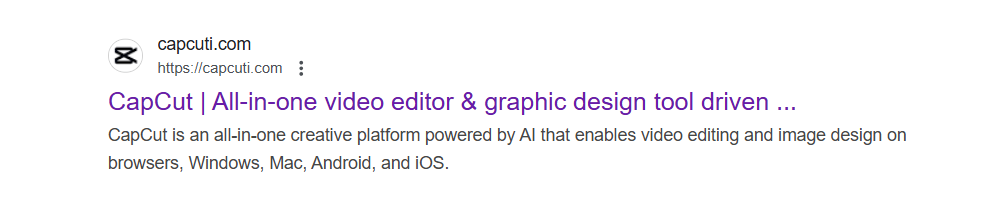

Un dominio falso con una diferencia mínima

El sitio original de CapCut es www.capcut.com, mientras que la página falsa emplea el dominio www.capcuti.com, añadiendo apenas una letra a la URL original, una táctica diseñada para confundir visualmente al usuario.

Camilo Gutiérrez Amaya, Jefe del Laboratorio de Investigación de ESET Latinoamérica, comentó:

“Probablemente este sitio falso haya sido promocionado a través de anuncios en los resultados de Google para intentar engañar a usuarios desprevenidos que hacen clic en los primeros resultados. Otra posibilidad es que se haya distribuido a través de anuncios en redes sociales, algo que ya hemos visto en el pasado con otras páginas falsas que se hacían pasar por CapCut”.

Además de la URL engañosa, los atacantes replicaron con precisión la estética y el diseño del sitio oficial, aumentando la credibilidad del fraude. ESET identificó que el certificado HTTPS del sitio falso es válido entre el 8 de abril y el 7 de julio de 2025, lo que sugiere la duración estimada de esta campaña maliciosa.

Un instalador camuflado con malware

ESET descargó el archivo desde el botón “Descargar para Windows” del sitio falso y detectó un archivo comprimido en .zip que contenía un ejecutable llamado Installer-<número>.exe y una carpeta llamada AppData. El ejecutable resultó ser un instalador NSIS, que incluye un script para instalar y ejecutar archivos maliciosos en el equipo de la víctima.

“Este caso es un ejemplo más de cómo los cibercriminales aprovechan la popularidad de apps y software muy populares como el editor de vídeos CapCut para crear sitios falsos similares al oficial y de esta manera distribuir malware”, señalaron desde ESET.

Recomendaciones para protegerse

ESET entrega tres recomendaciones clave para no ser víctima de este tipo de ataques:

- No confiar ciegamente en los primeros resultados de Google ni en anuncios en redes sociales.

- Verificar cuidadosamente la URL de los sitios web y realizar una segunda búsqueda si hay dudas.

- Instalar software antimalware actualizado que detecte sitios falsos y bloquee tanto el acceso como la ejecución de archivos sospechosos, ya sea en computadoras o dispositivos móviles.

Este caso confirma la importancia de navegar con precaución y utilizar herramientas de seguridad confiables frente a amenazas que evolucionan constantemente.