Fakeupdates -también conocido como SocGholish- es un malware de descarga que se propaga mediante descargas no autorizadas en sitios web comprometidos o maliciosos, incitando a los usuarios a instalar una actualización falsa del navegador.

De acuerdo al Índice Global de Amenazas de mayo de 2025 de Check Point Software Technologies, FakeUpdates fue el malware con mayor poder de ataque en nuestro país, con un 7.5% de prevalencia.

El malware Fakeupdates está asociado con el grupo de hackers ruso Evil Corp y se utiliza para distribuir diversas cargas útiles secundarias tras la infección inicial.

Alejandro Botter, Gerente de Ingeniería de Check Point Software para el Cono Sur, explica que:

“Es un tipo de malware que crea solicitudes falsas para que los usuarios descarguen una nueva actualización en su ordenador, navegador o programa. Una vez que el usuario acepta, el malware se descarga en el dispositivo, lo que provoca filtraciones de datos, la descarga de malware o ransomware adicional, o la pérdida de datos de inicio de sesión privados”.

El especialista profundiza explicando que el malware FakeUpdates es especialmente eficaz porque entiende que actualizar el software a la versión más reciente siempre es una estrategia de ciberseguridad recomendable. Incluso quienes no trabajan en ciberseguridad saben que la versión más reciente de un programa incluye correcciones a las vulnerabilidades.

“Al manipular este deseo de actualizar, FakeUpdates se ha convertido en una amenaza muy potente. Fue una de las familias de malware más importantes de 2023, mantuvo altos niveles de incidencia en 2024 y continúa una peligrosa tendencia en 2025".

¿Cómo funciona y cómo librarse?

FakeUpdates aprovecha las ventanas emergentes del navegador para mostrar un mensaje que solicita a los usuarios que actualicen su navegador a una versión más reciente.

Algunos usuarios incluso intentan hacer clic en la opción "No" de este mensaje, lo que provoca la misma descarga. Si el malware FakeUpdates logra descargarse en un dispositivo, comenzará a ejecutar sus cargas útiles: registrar información confidencial del dispositivo, robar datos de cuentas, información financiera y otros datos valiosos.

“Si encuentra un mensaje similar al acceder a un sitio web desconocido, cierre la ventana inmediatamente sin hacer clic en nada".

Asimismo, existen varias estrategias que las empresas y los particulares pueden utilizar para reducir la probabilidad de encontrarse con el malware FakeUpdate:

- Informarse sobre buenas prácticas de ciberseguridad: Al informarse a sí mismo o a sus empleados sobre el aspecto de estas amenazas, estará más al tanto de ellas en el futuro y podrá identificarlas y salir de la página.

- Utilizar la seguridad de endpoints: La seguridad de endpoints supervisará constantemente sus dispositivos y buscará archivos o enlaces potencialmente dañinos. Este tipo de seguridad identificará sitios web con contenido potencialmente dañino e impedirá que se conecten a ellos.

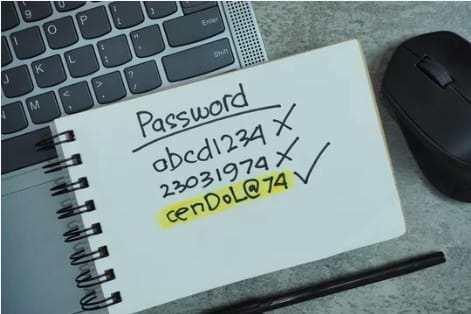

- Adoptar la autenticación multifactor: La MFA impide que agentes maliciosos accedan a una cuenta, incluso si han logrado extraer el nombre de usuario y la contraseña de una herramienta de malware. La MFA envía una solicitud de autenticación a un segundo dispositivo. Si el hacker no tiene acceso a ambos dispositivos ni a la información, no podrá continuar.

- Crear permisos de cuenta: Al crear permisos de cuenta que restrinjan el acceso total a archivos y documentos de ciertas cuentas, se limita el alcance del acceso de una cuenta comprometida. Este enfoque reduce la gravedad de una sola cuenta comprometida.