La adopción de la nube sigue siendo un motor clave en la transformación tecnológica de las organizaciones. Esta tendencia permite mayor flexibilidad operativa y escalabilidad, pero también amplía la superficie de ataque y exige nuevas capacidades de protección.

El Informe 2025 de Tenable sobre riesgos en la nube revela de manera concreta las vulnerabilidades que persisten en este entorno. El documento identifica los principales puntos críticos y entrega recomendaciones específicas que las organizaciones deben considerar para reducir su exposición.

Seguridad de los datos en la nube

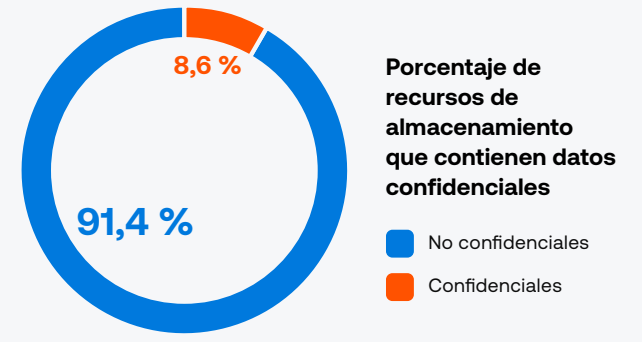

Los datos confidenciales representan uno de los activos más sensibles en cualquier infraestructura tecnológica. En entornos de nube, su exposición por errores de configuración o controles deficientes puede derivar en incidentes graves y difíciles de contener.

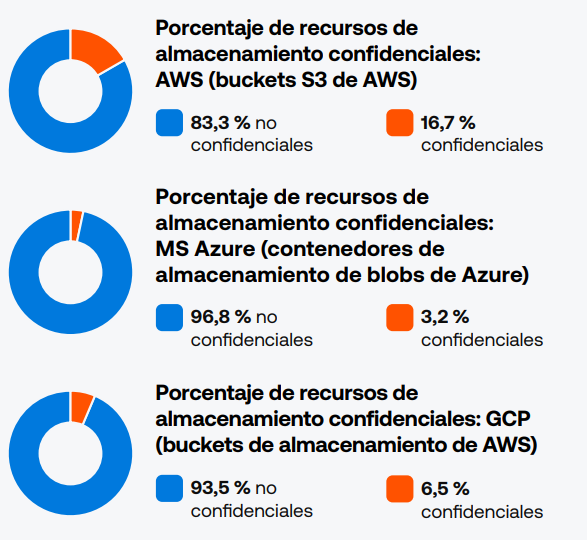

El informe de Tenable confirma que el 9 % de los recursos de almacenamiento público contiene datos confidenciales o restringidos. Este hallazgo revela que aún existen brechas significativas en la gestión y control de la información crítica.

- El 97 % de los datos expuestos en almacenamiento público pertenece a categorías críticas de confidencialidad.

- AWS concentra el 17 % de los recursos de almacenamiento con datos confidenciales, superando a Azure (3 %) y GCP (7 %).

- La exposición suele originarse en configuraciones incorrectas, falta de controles de acceso y desconocimiento del nivel de sensibilidad de los datos.

- Es fundamental automatizar la detección de datos confidenciales en entornos multinube para minimizar los riesgos.

Protección de la carga de trabajo en la nube

Las cargas de trabajo en la nube están en el centro de las operaciones digitales de muchas organizaciones. Si no se gestionan adecuadamente, pueden convertirse en vectores de ataque que comprometen la integridad y la disponibilidad de los servicios.

Tenable destaca una reducción en los denominados "tríos tóxicos", que combinan exposición pública, vulnerabilidades críticas y privilegios excesivos. A pesar de esta mejora, el 29 % de las organizaciones aún enfrenta este tipo de riesgos.

- Los tríos tóxicos generan rutas de ataque directas que facilitan la explotación por parte de actores maliciosos.

- La prevalencia de estos escenarios bajó del 38 % al 29 %, pero sigue siendo un problema relevante.

- La corrección de vulnerabilidades, la restricción de privilegios y el control estricto del acceso público son medidas prioritarias.

- Las soluciones de gestión de exposición permiten identificar combinaciones de riesgo y priorizar su mitigación.

Seguridad de la IA

La inteligencia artificial se consolida como un componente estratégico en las operaciones digitales. Sin embargo, su integración en la nube introduce riesgos adicionales que requieren atención específica y controles rigurosos.

El informe de Tenable revela que el 70 % de las cargas de trabajo de IA en la nube contiene al menos una vulnerabilidad crítica. Además, el 77 % de las implementaciones de Google Vertex AI Workbench presentan configuraciones inseguras.

- Las cargas de trabajo de IA presentan un nivel de vulnerabilidades superior al de otros entornos en la nube.

- El uso de cuentas de servicio predeterminadas con privilegios excesivos multiplica las posibilidades de escalamiento de ataques.

- La seguridad debe implementarse desde el inicio del ciclo de vida de los proyectos de IA.

- Es clave inventariar los datos confidenciales utilizados por los modelos y reforzar los controles de acceso.

Estrategias de mitigación

El informe de Tenable propone un conjunto de acciones concretas para reducir la exposición y fortalecer la seguridad en entornos de nube. Estas medidas combinan automatización, monitoreo y buenas prácticas adaptadas a la complejidad actual.

La gestión proactiva del riesgo es la única forma de anticiparse a las amenazas y evitar que las vulnerabilidades deriven en incidentes de gran impacto.

- Monitorear de forma continua la exposición pública de activos y servicios.

- Automatizar la detección de configuraciones inseguras y servicios mal configurados.

- Proteger los secretos y credenciales mediante herramientas nativas de los proveedores de nube.

- Priorizar la corrección de vulnerabilidades combinando contexto y probabilidad de explotación.

- Implementar acceso justo a tiempo (JIT) y privilegios mínimos en la gestión de identidades.

- Clasificar e inventariar los datos confidenciales, especialmente en cargas de trabajo de IA.